BACS Hackathon 2025 del CYD Campus: la sicurezza dei sistemi di automazione e controllo degli edifici

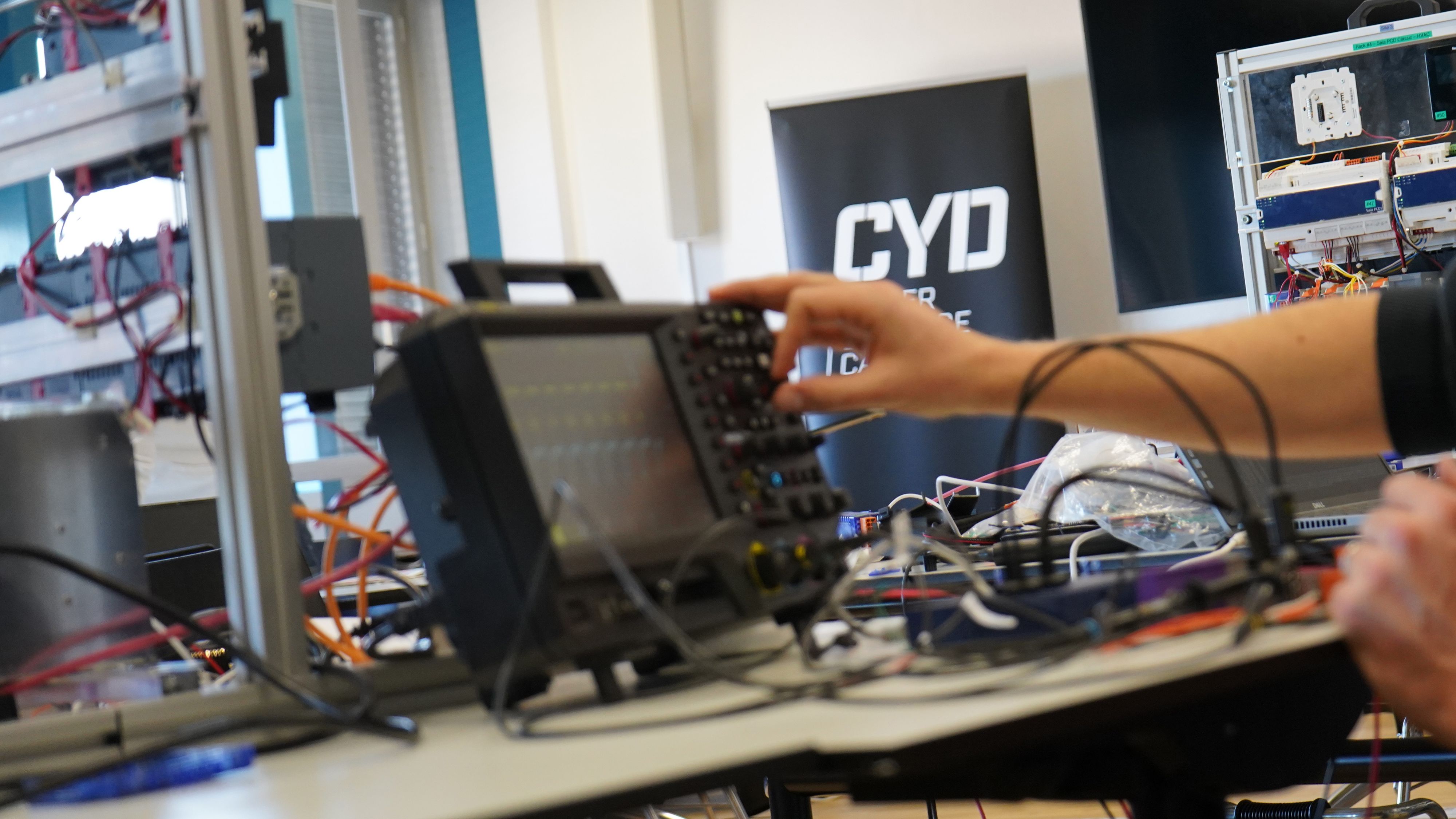

A Thun, dal 3 al 7 febbraio, si è svolto l’hackathon sui sistemi di automazione e controllo (BACS) degli edifici del Cyber-Defence Campus (CYD Campus) di armasuisse Scienza e Tecnologia (S+T). I partecipanti hanno avuto la possibilità di testare sistemi reali per il riscaldamento, la ventilazione e l’aria condizionata (i cosiddetti sistemi HVAC), analizzarne le vulnerabilità e sviluppare strategie di difesa. Oltre ad attività di ricerca collaborativa, l’evento ha offerto anche corsi di formazione intensivi sull’analisi dei firmware e sulla sicurezza delle reti. L’obiettivo era permettere lo scambio di conoscenze tra esperti e la collaborazione interdisciplinare.

Andrea Thäler, Cybersecurity e Data Science, armasuisse Scienza e Tecnologia

In breve

Questa edizione si è concentrata in particolare sulla sicurezza informatica dei sistemi di automazione e controllo degli edifici (BACS). Anche se i BACS sono ampiamente utilizzati negli edifici moderni, finora la ricerca è stata limitata. Pertanto, l'hackathon BACS organizzato dal Cyber-Defence Campus (CYD Campus) di armasuisse Scienza e Tecnologia (S+T) ci ha dato l'opportunità di utilizzare metodi di sicurezza informatica per esplorare ulteriormente la questione.

L’obiettivo di questo hackathon era lanciare un’iniziativa di ricerca sulla cibersicurezza dei sistemi di automazione e controllo degli edifici (BACS). Questi sistemi sono molto diffusi, aggiornati di rado e spesso non sono gestiti dai reparti IT. In più, l’assenza di studi sulla loro sicurezza e la mancata comprensione di come funzionano rappresenta un rischio notevole. Lo scopo dell’hackathon era quindi quello di riunire produttori, esperti di automazione degli edifici, ricercatori nel campo della cibersicurezza e accademici in modo tale che per una settimana potessero testare, provare e acquisire nuove conoscenze sulla sicurezza dei BACS.

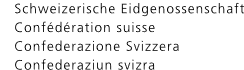

Per raggiungere questi obiettivi, ai partecipanti sono stati messi a disposizione oltre un centinaio di dispositivi e sistemi configurati in modo tale da simulare ambienti reali, dotati di luci, sensori di movimento, valvole, termostati e molto altro. I sistemi erano progettati per simulare installazioni reali e i partecipanti potevano interagire liberamente con questi dispositivi ed esplorare i diversi aspetti dell’automazione e del controllo degli edifici.

Risultati principali e scoperte sorprendenti

L'hackathon ha prodotto diverse scoperte inaspettate, mettendo in mostra la creatività e la competenza dei partecipanti. I partecipanti sono stati in grado di trarre vantaggio dalla mancanza di controlli di integrità sul firmware di un dispositivo per modificarlo, consentendo di visualizzare messaggi arbitrari e modificarne il comportamento per abilitare le funzioni amministrative. Per dimostrare di essere riusciti a prendere il controllo del dispositivo, hanno fatto comparire sullo schermo delle stringhe di testo arbitrarie. Altri partecipanti hanno testato alcune interfacce di gestione attraverso il fuzzing sui protocolli del traffico di rete. Il gruppo ha ottenuto risultati positivi ed è riuscito a scoprire delle debolezze nei protocolli di comunicazione del sistema. Alcuni team, inoltre, sono riusciti a sviluppare implementazioni ai software dei protocolli di gestione, che hanno permesso ai ricercatori di realizzare manualmente pacchetti di rete in grado di controllare a un livello più profondo le interazioni tra i sistemi. Queste scoperte hanno portato a intuizioni importanti sulle vulnerabilità presenti nei sistemi di automazione e controllo degli edifici, che apriranno la strada a nuove ricerche e miglioramenti della sicurezza in futuro.

Il fuzzing è una tecnica utilizzata durante il test dei software per identificare vulnerabilità e bug mediante l’inserimento di dati casuali, imprevisti o errati (detti anche fuzz) all’interno di un programma o di un sistema.

Un ambiente di test innovativo per la ricerca e la formazione

Per fare in modo che i partecipanti potessero apprendere attraverso la sperimentazione, durante l’hackathon sui BACS era disponibile un ambiente di test perfettamente attrezzato. I partecipanti potevano lavorare su sistemi HVAC reali di diversi produttori, ma anche su gateway e dispositivi standalone per i test. L’evento era organizzato su due filoni paralleli: un Training Track e un Open Research & Tooling Track. Il Training Track consentiva ai partecipanti di acquisire competenze pratiche sull’analisi dei firmware e sui protocolli di sicurezza delle reti. Mentre l’Open Research & Tooling Track incoraggiava i partecipanti ad approfondire il tema della sicurezza dei BACS. All’interno di questo filone la ricerca riguardava sia le strategie offensive che quelle difensive: per quanto riguarda l’aspetto offensivo, i ricercatori si sono concentrati sull’individuare e lo sfruttare le vulnerabilità di dispositivi e protocolli, mentre per la difesa ci si è dedicati allo sviluppo di meccanismi di protezione, ai test degli strumenti per il rilevamento e all’implementazione di misure volte a rafforzare i sistemi contro gli attacchi. Insieme questi filoni hanno favorito lo sviluppo di un ambiente all’avanguardia per quanto riguarda l’apprendimento e l’innovazione nell’ambito della cibersicurezza dei BACS.

Prospettive future

I BACS oggi sono onnipresenti negli edifici moderni, ma storicamente sono poco sicuri. Fortunatamente nel settore si sono iniziate ad adottare pratiche di sviluppo sicure così come standard, ad esempio la serie ISA/IEC 62443, e nuovi protocolli, come il BACnet/SC. Queste soluzioni non sono però ancora utilizzate su larga scala e pertanto non sono state ancora testate in modo adeguato in ambienti reali. La loro maturità è quindi limitata, in particolare per quanto riguarda la gestione efficiente della sicurezza dei BACS, e la ricerca sulla sicurezza pubblica sui BACS rimane limitata. Il CYD ha dunque deciso di organizzare questo hackathon BACS proprio per promuovere la collaborazione tra ricercatori, industria ed esperti di sicurezza, in modo tale da incrementare la sicurezza e favorire lo sviluppo di soluzioni innovative in materia.

La serie ISA/IEC 62443 comprende vari standard internazionali per la cibersicurezza dei sistemi industriali di automazione e controllo (IACS). Tali standard sono stati sviluppati per risolvere i problemi di sicurezza dei sistemi che gestiscono infrastrutture critiche, come stabilimenti produttivi, servizi pubblici e sistemi di automazione degli edifici.

Il Cyber-Defence Campus, attraverso il Centro nazionale per la cibersicurezza (NCSC), comunicherà ai produttori quali problemi di sicurezza sono stati riscontrati sui loro prodotti.