CYD Campus BACS-Hackathon 2025 – Analyse der Sicherheit von Gebäudeautomations- und Steuerungssystemen

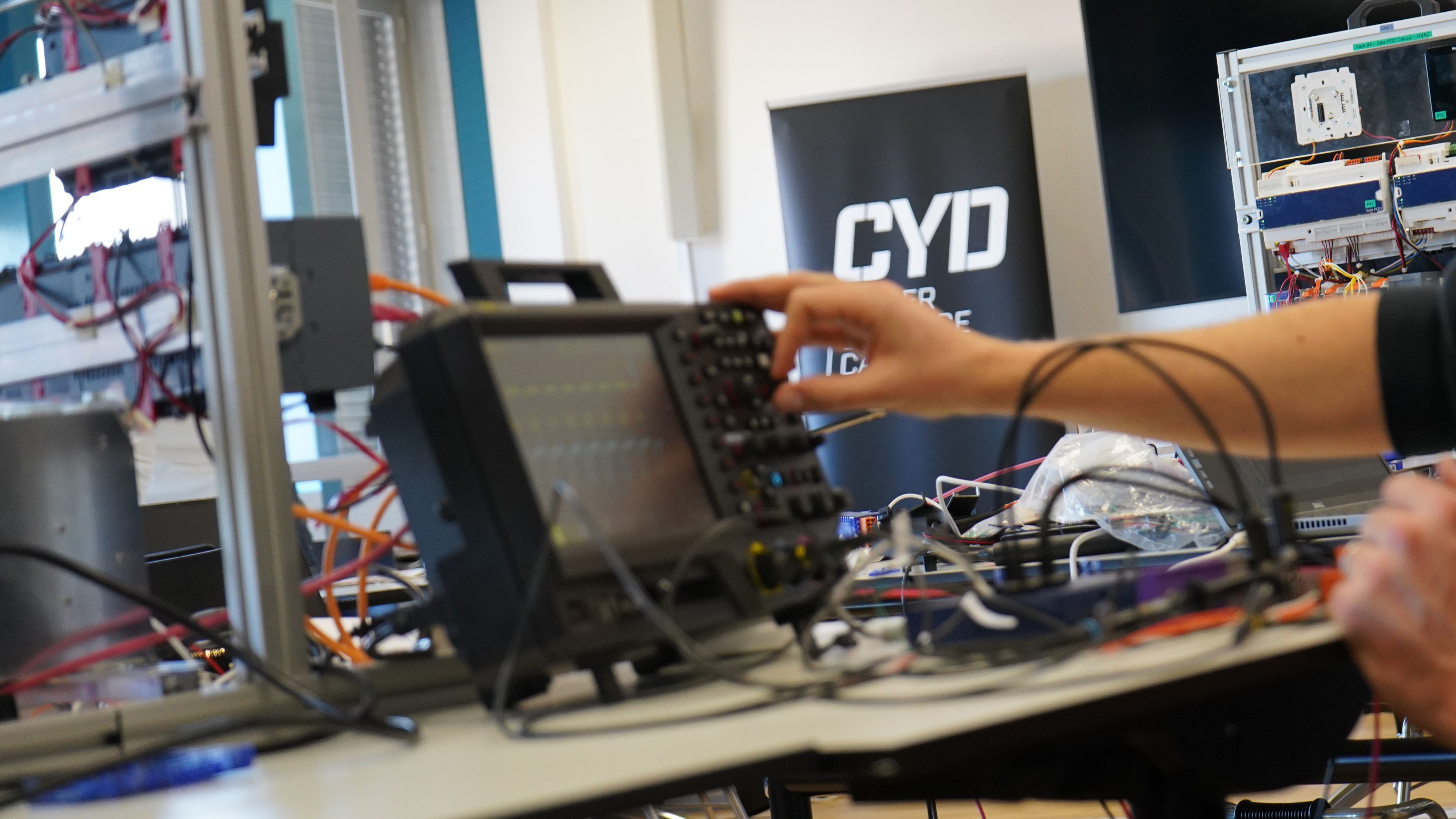

Vom 3. bis zum 7. Februar ging in Thun der Hackathon für Gebäudeautomations- und Steuerungssysteme (BACS) des Cyber-Defence Campus (CYD Campus) von armasuisse Wissenschaft und Technologie (W+T) über die Bühne. Die Teilnehmenden hatten die Möglichkeit, echte HVAC-Systeme (Heizung, Lüftung und Klimatechnik) zu testen, Sicherheitslücken zu analysieren und Abwehrstrategien zu entwickeln. Neben einem offenen Research Track bot die Veranstaltung auch intensive Schulungen für Firmware-Analyse und Netzwerksicherheit. Schwerpunkte waren der fachliche Austausch und eine disziplinenübergreifende Zusammenarbeit.

Andrea Thäler, Fachbereich Cybersicherheit und Data Science, Kompetenzbereich armasuisse Wissenschaft und Technologie

In Kürze

Diese Ausgabe konzentrierte sich insbesondere auf die Cybersicherheit von Gebäudeautomations- und -steuerungssystemen (BACS). Obwohl BACS in modernen Gebäuden weit verbreitet sind, wurde bisher nur wenig Forschung betrieben. Der vom Cyber-Defence Campus (CYD Campus), armasuisse Wissenschaft und Technologie (W+T) organisierte BACS-Hackathon bot daher die Möglichkeit, Cybersicherheitsmethoden zu nutzen, um dieses Problem weiter zu untersuchen.

Ziel des Hackathons war, eine Forschungsinitiative Cybersicherheit von Gebäudeautomations- und -steuerungssystemen (BACS) anzustossen. Diese Systeme sind weit verbreitet, werden jedoch selten aktualisiert und häufig nicht von IT-Abteilungen verwaltet. Die mangelnde Erforschung der Sicherheit und das unzureichende Verständnis dieser Systeme bringen erhebliche Risiken mit sich. Daher wurde der Hackathon ins Leben gerufen, der Anbietende, Fachleute für Gebäudeautomation und Cybersicherheit sowie Wissenschaftlerinnen und Wissenschaftler eine Woche lang zusammenbringen soll, um zum Thema BACS-Sicherheit zu testen, zu experimentieren und zu lernen.

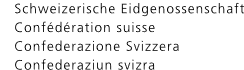

Um den Zielen des Hackathons gerecht zu werden, hatten die Teilnehmenden Zugriff auf über 100 Geräte und Systeme. Diese waren so konfiguriert, dass eine reale Umgebung mit Leuchten, Bewegungsdetektoren, Ventilen, Thermostaten usw. entstand. Dabei sollten die Systeme tatsächliche Anlagen simulieren und den Teilnehmenden die Möglichkeit geben, mit diesen zu interagieren und verschiedene Aspekte in Bezug auf Gebäudeautomation und -steuerung auszuloten.

Wichtigste Ergebnisse und überraschende Erkenntnisse

Der Hackathon brachte mehrere unerwartete Entdeckungen hervor, die die Kreativität und das Fachwissen der Teilnehmenden unter Beweis stellten. Die Teilnehmenden konnten von fehlenden Integritätsprüfungen einer Geräte-Firmware profitieren, um diese zu modifizieren, wodurch beliebige Nachrichten angezeigt und ihr Verhalten geändert werden konnte, um Verwaltungsfunktionen zu ermöglichen. Um zu beweisen, dass sie die Kontrolle über das Gerät erlangt hatten, liessen sie zufällige Informationen auf dem Display anzeigen. Andere Teilnehmende testeten Verwaltungsschnittstellen durch Fuzzing von Netzwerkprotokollen. Dies ermöglichte, Schwachstellen in den Kommunikationsprotokollen des Systems aufzudecken. Darüber hinaus entwickelten einige Teams Softwareimplementierungen von Managementprotokollen, mit denen Forschende Netzwerkpakete manuell erstellen konnten, sodass eine weitreichendere Kontrolle über Systeminteraktionen bestand. Diese Erkenntnisse waren mit wertvollen Einblicken in die Schwachstellen von Gebäudeautomations- und Steuerungssystemen verbunden und ebneten den Weg für künftige Forschung und Verbesserungen im Sicherheitsbereich.

«Fuzzing» ist ein Softwaretestverfahren zum Aufspüren von Schwachstellen und Bugs durch Eingabe zufälliger, unerwarteter oder fehlerhafter Daten (als «Fuzz» bezeichnet) in ein Programm oder System.

Innovative Testumgebung für Forschungs- und Lernzwecke

Um den Teilnehmenden ein praxisbezogenes Lernerlebnis zu bieten, wurde im Rahmen des BACS-Hackathons eine sehr gut ausgestattete Testumgebung bereitgestellt. Diese umfasste echte HVAC-Systeme verschiedener Hersteller sowie Standalone-Gateways und Geräte zum Testen. Die Veranstaltung war in zwei parallele Bereiche aufgeteilt: einen Bereich für Schulungen und ein weiterer für offene Forschung und Tooling. Die Schulungen ermöglichten den Teilnehmenden, praktische Kenntnisse für die Firmware-Analyse und Netzwerksicherheitsprotokolle zu erwerben. Dagegen wurden die Teilnehmenden des Bereichs offene Forschung und Tooling ermutigt, sich näher mit der Sicherheit von BACS zu befassen. Der Forschungsbereich war nochmals in offensive und defensive Strategien unterteilt. Während sich die offensive Seite darauf konzentrierte, Schwachstellen in Geräten und Protokollen aufzuspüren und zu erforschen, lag der Schwerpunkt der defensiven Seite darin, Schutzmechanismen zu entwickeln, Erkennungstools zu testen und Massnahmen für den Schutz vor Systemen vor Angriffen umzusetzen. Zusammen förderten diese Bereiche ein Umfeld, in dem Lernen und Innovation im Mittelpunkt der Cybersicherheit von BACS standen.

Künftige Aussichten

Auch wenn BACS in modernen Gebäuden inzwischen omnipräsent ist, ist ihre Sicherheit seit jeher mangelhaft. Glücklicherweise hat die Branche begonnen, sichere Entwicklungspraktiken und -standards wie ISA/IEC 62443 und neue Protokolle wie BACnet/SC einzuführen. Allerdings sind diese Systeme noch nicht sehr weit verbreitet und folglich noch nicht sehr praxiserprobt. Demgemäss ist ihre Reife insbesondere im Hinblick auf ein effizientes Sicherheitsmanagement von BACS beschränkt, während sich die öffentliche Sicherheitsforschung zu BACS weiterhin in Grenzen hält. Daher hat der CYD Campus den BACS-Hackathon veranstaltet: Die Zusammenarbeit zwischen Forschenden, der Branche und Sicherheitsfachleuten soll gestärkt werden, damit die Sicherheit erhöht wird und mehr innovative Sicherheitslösungen auf den Markt kommen.

ISA/IEC 62443 bezeichnet eine Reihe internationaler Standards für die Cybersicherheit industrieller Automatisierungs- und Steuerungssysteme (IACS). Die Normenreihe wurde entwickelt, um Sicherheitsprobleme von Systemen anzugehen, die kritische Infrastrukturen verwalten, wie Produktionsanlagen, Versorgungseinrichtungen und Gebäudeautomationssysteme.

Alle aufgespürten Sicherheitsprobleme werden vom Cyber-Defence Campus über das Nationale Zentrum für Cybersicherheit (NCSC) den jeweiligen Herstellern gegenüber offengelegt.